וירוס הכופר KeRanger OS X פותח עבור מערכת ההפעלה Mac OS X והןא כבר מדביק משתמשים באופן פעיל.

במאמר הבא אני רוצה לפרט לכם כיצד הוירוס פועל ואיך ניתן להסירו.

KeRanger OS X – מידע כללי

הוירוס התגלה לראשונה על ידי Palo Alto Networks ב- 4 למרץ.

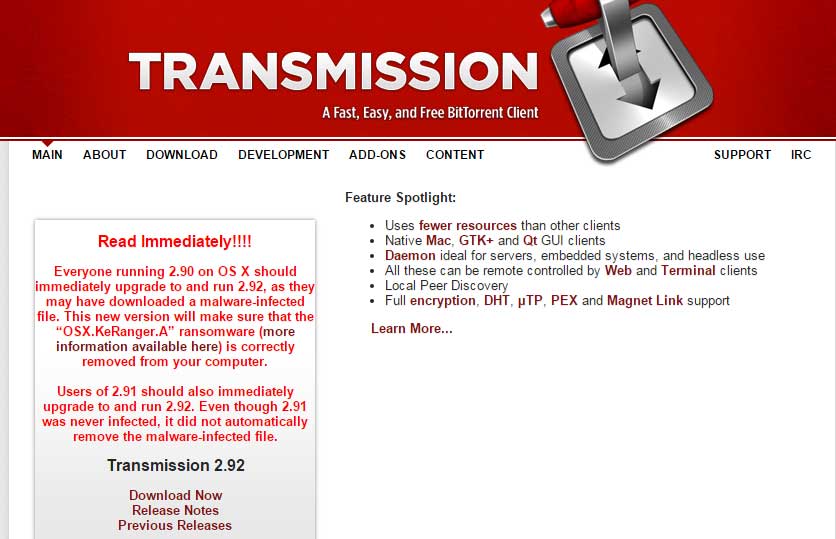

שיטת הפצת הוירוס היא כסוס טרויאני, הוירוס מגיע כ"טרמפיסט" עם תוכנת הביטורנט "Transmission".

וכאשר משתמשים הורידו והתקינו את תוכנת הביטורנט הקובץ הותקן יחד איתה באופן סמוי.

בנוסף, הגיעו דיווחים על קבצים קישור לביטורנט שנראו תמימים אך היו למעשה הורדה של הוירוס.

מפתחי התוכנה מהרו לעדכן את המשתמשים לעדכן לגרסאות החדשות של התוכנה על מנת להיות מוגנים.

כיצד הוירוס פועל ?

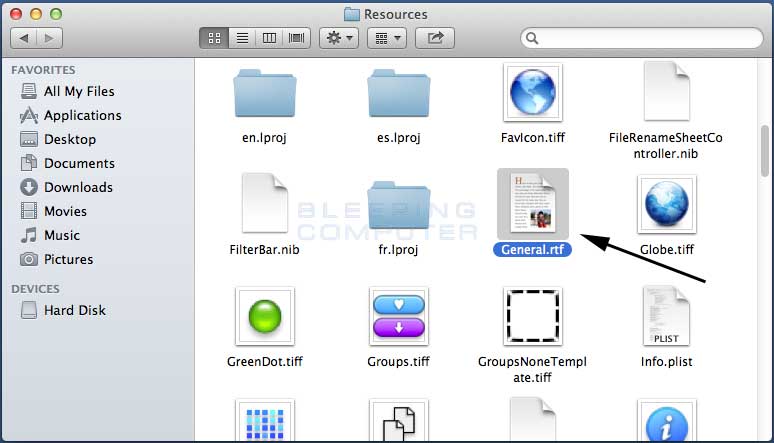

כאשר הקורבן מוריד את הקובץ הזדוני, KeRanger מותקן על המחשב באופן סמוי יוצר את הקבצים :

General.rtf בנתיב ~/Library/kernel_service

קובץ במשתמש כמידע כללי על הוירוס וההדבקה.

~/Library/.kernel_pid

~/Library/.kernel_time

שני קבצים המשתמשים כמידע עזר לגבי התשלום.

לאחר מכן הוירוס נשאר במערכת במצב "רדום" לשלושה ימים, אותם הוא מחשב באמצעות השוואה בין הזמן הנוכחי

עם החותמת המאוכסנת בקובץ זמן kernel, לאחר שהזמן חולף, KeRanger יחל לפעול ויצור קשר עם שרתי פיקוד של המערכת לקבלת

קוד הצפנה, כרגע ניתן להעריך כי KeRanger מנסה ליצור קשר עם שרתי הפיקוד הבאים :

lclebb6kvohlkcml.onion.link lclebb6kvohlkcml.onion.nu bmacyzmea723xyaz.onion.link bmacyzmea723xyaz.onion.nu nejdtkok7oz5kjoc.onion.link nejdtkok7oz5kjoc.onion.nu

ברגע שמפתח הצפנה מתקשר משרת פיקוד, KeRanger יסרוק את כל הקבצים במסגרת של "משתמשים".

KeRanger מסוגל לאתר ולהצפין את כל הקבצים בעלי הסיומות הבאות :

.3dm, .3ds, .3g2, .3gp, .7z, .ab4, .accdb, .accde, .accdr, .accdt, .ach, .acr, .act, .adb, .ads, .ai, .ait, .al, .apj, .arw, .asf, .asm, .asp, .asx, .avi, .back, .backup, .bak, .bank, .bay, .bdb, .bgt, .bik, .bkf, .bkp, .blend, .bpw, .cdb, .cdf, .cdr, .cdx, .ce1, .ce2, .cer, .cfp, .cgm, .class, .cls, .cmt, .cnv, .cpi, .cpp, .cr2, .craw, .crt, .crw, .cs, .csh, .csl, .csv, .dac, .db, .db3, .dbf, .dbr, .dbs, .dc2, .dcr, .dcs, .dcx, .ddd, .ddoc, .dds, .der, .des, .design, .dgc, .djvu, .dng, .doc, .docm, .docx, .dot, .dotm, .dotx, .drf, .drw, .dtd, .dwg, .dxb, .dxf, .dxg, .ebd, .edb, .eml, .eps, .erf, .exf, .fdb, .ffd, .fff, .fh, .fhd, .fla, .flac, .flv, .fm, .fp7, .fpx, .fxg, .gdb, .gray, .grey, .grw, .gry, .hbk, .hpp, .ibd, .idx, .iif, .indd, .java, .jpe, .jpeg, .jpg, .kdbx, .kdc, .key, .laccdb, .lua, .m4v, .maf, .mam, .maq, .mar, .maw, .max, .mdb, .mdc, .mde, .mdf, .mdt, .mef, .mfw, .mmw, .mos, .mov, .mp3, .mp4, .mpg, .mpp, .mrw, .mso, .myd, .ndd, .nef, .nk2, .nrw, .ns2, .ns3, .ns4, .nsd, .nsf, .nsg, .nsh, .nwb, .nx1, .nx2, .nyf, .obj, .odb, .odc, .odf, .odg, .odm, .odp, .ods, .odt, .oil, .one, .orf, .otg, .oth, .otp, .ots, .ott, .p12, .p7b, .p7c, .pages, .pas, .pat, .pbo, .pcd, .pct, .pdb, .pdd, .pdf, .pef, .pem, .pfx, .php, .pip, .pl, .plc, .pot, .potm, .potx, .ppam, .pps, .ppsm, .ppsx, .ppt, .pptm, .pptx, .prf, .ps, .psafe3, .psd, .pspimage, .ptx, .pub, .puz, .py, .qba, .qbb, .qbm, .qbw, .qbx, .r3d, .raf, .rar, .rat, .raw, .rdb, .rm, .rtf, .rwz, .sas7bdat, .say, .sd0, .sda, .sdf, .snp, .sql, .sr2, .srf, .srt, .srw, .st4, .st5, .st6, .st7, .st8, .stc, .std, .sti, .stw, .stx, .svg, .swf, .sxc, .sxd, .sxg, .sxi, .sxm, .sxw, .tex, .tga, .thm, .tlg, .txt, .vob, .vsd, .vsx, .vtx, .wav, .wb2, .wbk, .wdb, .wll, .wmv, .wpd, .wps, .x11, .x3f, .xla, .xlam, .xlb, .xlc, .xlk, .xll, .xlm, .xlr, .xls, .xlsb, .xlsm, .xlsx, .xlt, .xltm, .xltx, .xlw, .xpp, .xsn, .yuv, .zip, .tar, .tgz, .gzip, .tib, .sparsebundle

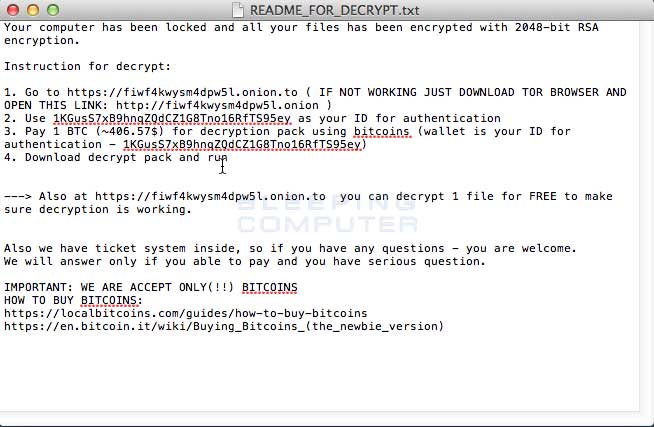

לאחר סיום ההצפנה, בכל תקיה אשר יוצפן בה לפחות קובץ אחד יופיע הקובץ "README_FOR_DECRYPT.txt" אשר בתוכו ינתן המידע כיצד ניתן לשחרר את ההצפנה.

כיצד ניתן למחוק את KeRanger OS X

הכלי הבא מסוגל לאתר את כל הקבצים הקשורים לרוגלת KeRanger וגם ליצור רשימה של כל הקבצים המוצנים במכשיר Mac שלכם.

למרבה הצער, בשלב זה תוכנה רק יוצרת רשימה אך לא מפענחת את הקבצים המוצפנים.

הדרך היחידה לשחזר את הקבצים היא באמצעות גיבוי או תשלום הכופר.

התוכנה נועדה לניקוי המחשב מהוירוס על מנת לבצע שחזור מערכת תקין.

להורדת הקובץ לחצו כאן. *קראו היטב את האזהרות וההנחיות של הקובץ.

בהצלחה !

כתיבת תגובה